La seguridad es una prioridad fundamental en cualquier organización, ya sea una empresa, institución gubernamental o instalación industrial. En un mundo donde las amenazas de intrusión y acceso no autorizado están en constante evolución, garantizar el control sobre quién puede acceder a determinadas áreas y recursos es más crítico que nunca. Aquí es donde entran en juego los sistemas de control de acceso.

El control de acceso no se limita únicamente a bloquear el paso físico a áreas restringidas; también es una herramienta poderosa para gestionar el acceso a datos, sistemas y redes informáticas. Ya sea para proteger espacios físicos o información confidencial, los sistemas de control de acceso son la primera línea de defensa. Estos sistemas permiten establecer quién tiene permiso para ingresar, cuándo lo puede hacer, y qué áreas específicas están autorizadas para cada persona.

En esta guía definitiva, exploraremos a fondo qué es el control de acceso, los tipos de sistemas disponibles, cómo funcionan y qué beneficios pueden ofrecer a tu organización. Además, te ayudaremos a entender cómo elegir el sistema adecuado para tus necesidades y te brindaremos recomendaciones sobre su mantenimiento para garantizar un funcionamiento eficiente y seguro.

El Sistema de CCTV y Control de Acceso es uno de los principales servicios que ofrecemos en DATA MERCANTIL. Si cuentas con algún proyecto en Perú (Lima o provincia) que desees cotizar, puedes escribirnos al e-mail o directamente a nuestro WhatsApp corporativo.

¡Dale clic al siguiente botón!

¿Qué es el Control de Acceso?

El control de acceso es un conjunto de políticas, procesos y tecnologías diseñadas para regular quién tiene permiso de ingresar a un lugar, sistema o recurso determinado, así como cuándo y bajo qué condiciones lo puede hacer. En otras palabras, es el proceso de gestión y autorización que garantiza que únicamente las personas o entidades adecuadas puedan acceder a áreas o información específicas, mientras que se niega el acceso a aquellos que no cumplen con los requisitos preestablecidos.

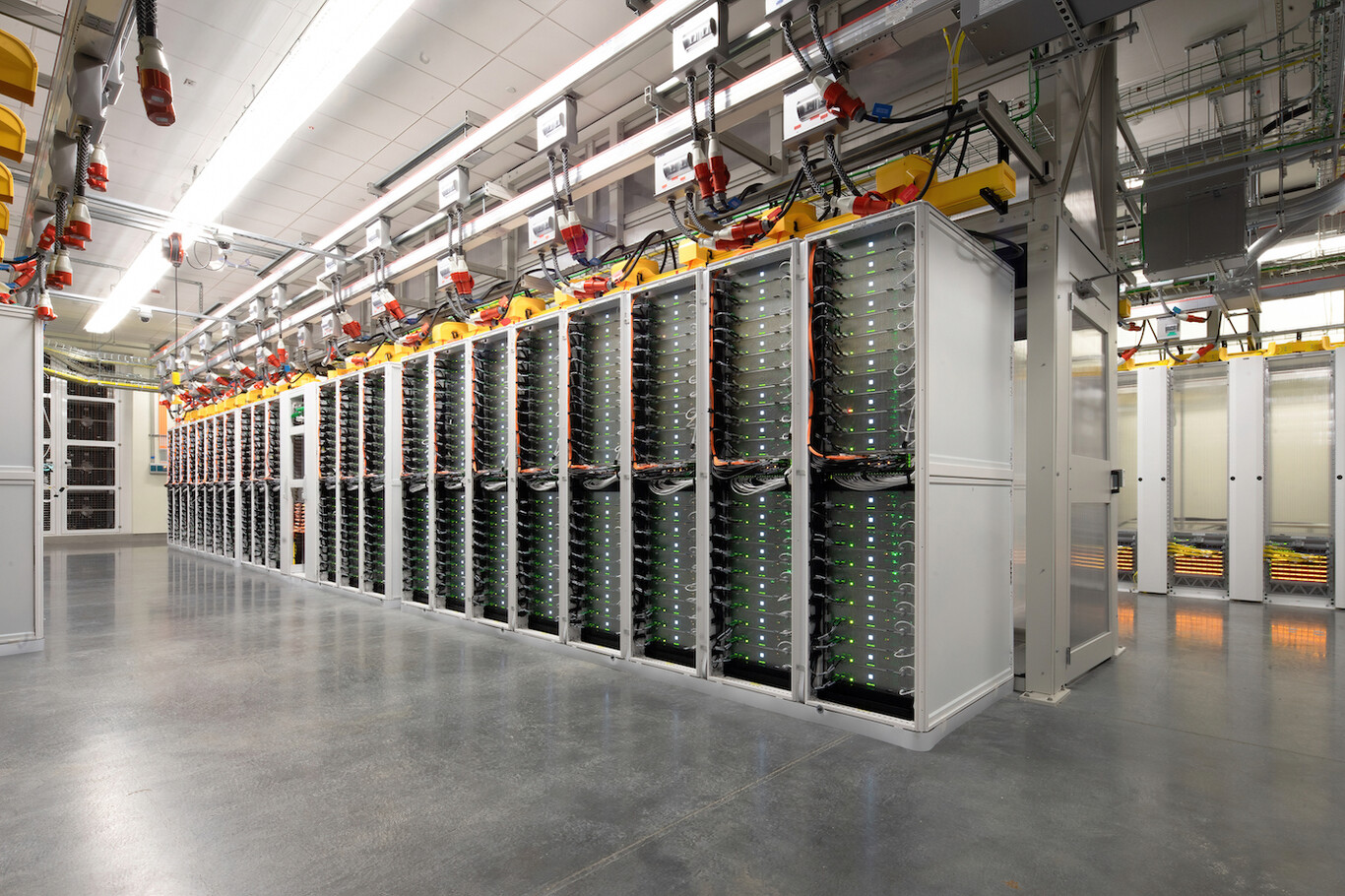

En el contexto de la seguridad moderna, el control de acceso no solo se refiere a puertas y cerraduras físicas, sino que abarca una amplia gama de soluciones tanto para proteger espacios físicos como para salvaguardar información digital. Dependiendo del entorno, los sistemas de control de acceso pueden gestionar el acceso a edificios, salas de servidores, instalaciones críticas, redes informáticas o archivos electrónicos confidenciales.

Tipos de Sistemas de Control de Acceso

Existen diferentes tipos de sistemas de control de acceso, cada uno diseñado para satisfacer necesidades específicas de seguridad. A continuación, exploramos las más comunes, desde los que regulan el acceso físico hasta los que protegen sistemas informáticos.

Control de Acceso Físico

El control de acceso físico es el tipo más común y se enfoca en restringir el acceso a instalaciones, edificios o áreas específicas dentro de una prioridad. Estos sistemas utilizan puertas automáticas, torniquetes, cerraduras electrónicas y barreras controladas mediante tarjetas, códigos o dispositivos biométricas. Su principal objetivo es garantizar que solo las personas autorizadas puedan entrar a zonas sensibles, como oficinas de alto nivel, almacenes, centros de datos o laboratorios.

Dentro del control de acceso físico, podemos encontrar tecnologías como:

- Sistemas de puertas con tarjetas de proximidad: Utilizan una tarjeta que el usuario debe presentar cerca de un lector para obtener acceso.

- Cerraduras electrónicas con teclados: Requieren que los usuarios ingresen un código personal para desbloquear la entrada.

- Torniquetes y barreras físicas: Suelen utilizarse en entradas de alto tráfico, como las de edificios corporativos o estaciones de transporte, donde se controla el acceso de manera automatizada.

Estos sistemas permiten monitorear y registrar quién accede a cada área, proporcionando un mayor control y supervisión de la actividad en el lugar.

Control de Acceso Lógico

El control de acceso lógico se refiere a los sistemas que protegen recursos digitales, como redes informáticas, aplicaciones y bases de datos. Estos sistemas están diseñados para regular quién puede acceder a información sensible y recursos informáticos, asegurando que solo los usuarios autorizados puedan interactuar con datos importantes.

Los métodos de control de acceso lógico incluyen:

- Contraseñas y PINs: Son la forma más común de autenticación en sistemas de control de acceso lógico. Aunque fáciles de implementar, pueden ser vulnerables si no se combinan con otras medidas de seguridad.

- Autenticación multifactor (MFA): Esta tecnología requiere múltiples pasos para verificar la identidad del usuario, como la combinación de una contraseña y un código de autenticación enviado al teléfono móvil del usuario.

- Sistemas de autenticación basada en tokens: Utilizan dispositivos físicos (tokens) o aplicaciones para generar códigos temporales que permiten el acceso a sistemas seguros.

El tipo de control es esencial para empresas que manejan grandes volúmenes de datos, como financieras, hospitales o compañías tecnológicas, donde proteger la información es una prioridad absoluta.

Control de Acceso Biométrico

El control de acceso biométrico es una de las soluciones más avanzadas y seguras que existen. Este tipo de sistemas utiliza las características físicas únicas de cada individuo para verificar su identidad. Entre las tecnologías biométricas mas comunes se encuentran:

- Reconocimiento de huellas dactilares: Captura y verifica la huella dactilar del usuario antes de permitir el acceso.

- Reconocimiento facial: Escanea las características del rostro del usuario, como la forma de los ojos, nariz y mandíbula, para confirmar su identidad.

- Escáner de iris o retina: Este tipo de tecnología escanea los patrones únicos en los ojos del usuario, ofreciendo un nivel de seguridad extremadamente alto.

- Reconocimiento de voz: Utiliza patrones de voz específicos para verificar la identidad del usuario.

Una de las principales ventajas del control de acceso biométrico es que no requiere que los usuarios lleven consigo tarjetas o recuerden códigos, lo que reduce la posibilidad de pérdida o robo de credenciales. Al mismo tiempo, ofrece un nivel de precisión y seguridad mucho mayor que los métodos tradicionales.

Control de Acceso Basado en Tarjetas y Códigos

Este sistema es uno de los más utilizados en oficinas, edificios gubernamentales y entornos corporativos debido a su fácil implementación y bajo costo. El control de acceso basado en tarjetas y códigos permite a los usuarios acceder a áreas restringidas mediante:

- Tarjetas de proximidad: Las tarjetas RFID (Identificación por Radiofrecuencia) son los más comunes en este tipo de sistema. Los usuarios solo necesitan acercar la tarjeta al lector para desbloquear la puerta. Cada tarjeta está vinculada a un usuario específico, lo que facilita el seguimiento y registro de actividades.

- Códigos PIN: Los usuarios ingresan un código numérico en un teclado para obtener acceso. Este tipo de sistema puede ser utilizado como un método único o en combinación con tarjetas de proximidad para mayor seguridad.

Aunque son sencillos de usar, estos sistemas presentan algunos desafíos. Las tarjetas pueden perderse o ser robadas, y los códigos pueden ser compartidos, lo que reduce la efectividad del sistema si no se gestionan adecuadamente.

Control de Acceso Móvil

Una tendencia creciente es el control de acceso móvil, donde los teléfonos inteligentes actúan como credenciales de acceso. Los usuarios pueden descargar aplicaciones móviles que les permiten acceder a áreas restringidas utilizando su dispositivo móvil. Este tipo de sistema ofrece mayor conveniencia y flexibilidad, ya que los usuarios siempre llevan consigo su teléfono. Además, permite la administración remota del acceso, lo que es especialmente útil en grandes organizaciones.

¿Cómo Funciona un Sistema de Control de Acceso?

Un sistema de control de acceso es un conjunto de tecnologías y procedimientos que, de manera integrada, gestionan el acceso a espacios físicos o virtuales, garantizando que solo personas autorizadas puedan ingresar a áreas restringidas o acceder a información sensible. El funcionamiento de estos sistemas se basa en varios componentes clave que trabajan juntos para autenticar, autorizar y registrar el acceso.

Componentes Esenciales de un Sistema de Control de Acceso

Credenciales de Acceso

Las credenciales de acceso son la primera pieza clave en cualquier sistema de control de acceso. Se trata de los medios por los cuales un individuo verifica su identidad para obtener acceso. Dependiendo del tipo de sistema, las credenciales pueden ser físicas o digitales, y las más comunes incluyen:

- Tarjetas de proximidad o identificación (RFID o magnéticas)

- Códigos PIN (introducidos en un teclado numérico)

- Datos biométricos (huella dactilar, reconocimiento facial, escáner de iris)

- Dispositivos móviles (aplicaciones de autenticación o llaves electrónicas)

Estas credenciales están asociadas a una identidad única dentro del sistema, lo que permite identificar a cada usuario de manera inequívoca.

Lectores de Acceso

Los lectores de acceso son los dispositivos que leen las credenciales presentadas por los usuarios. Su función es tomar la información de la credencial y transmitirla al controlador central para su validación. Existen diferentes tipos de lectores, según el tipo de credencial que manejen:

- Lectores de tarjetas RFID: Los usuarios solo necesitan acercar su tarjeta al lector para que este detecte los datos almacenados en ella.

- Teclados de acceso: Los usuarios ingresan un código numérico (PIN) en el teclado para solicitar acceso.

- Lectores biométricos: Estos dispositivos escanean características físicas únicas, como huellas dactilares o el rostro, y comparan la información con los datos almacenados en el sistema.

Los lectores pueden estar instalados en puertas, torniquetes, barreras y otros puntos de control dentro de un edificio o instalación.

Controlador Central

El controlador central es el «cerebro» del sistema. Una vez que el lector transmite la información de las credenciales, el controlador procesa esta información y la compara con una base de datos de usuarios autorizados. En función de esta verificación, el controlador decide si permite o deniega el acceso.

En sistemas más complejos, el controlador puede ser parte de un servidor centralizado que gestiona múltiples puntos de acceso en una red más amplia, como ocurre en grandes instalaciones corporativas o industriales. Este servidor puede:

- Almacenar la información de los usuarios y sus credenciales

- Definir reglas de acceso según el rol del usuario, el horario, o la ubicación

- Controlar varios puntos de acceso simultáneamente

En algunos casos, el controlador central también puede estar conectado a otros sistemas de seguridad, como cámaras de CCTV o alarmas, para mejorar el control y la supervisión.

Actuadores

Los actuadores son los dispositivos que, tras recibir la señal del controlador central, activan o desactivan el mecanismo que permite el acceso. Dependiendo del tipo de instalación, estos pueden ser:

- Cerraduras electrónicas: Que se abren o cierran mediante una señal eléctrica.

- Torniquetes o barreras físicas: Comunes en edificios de oficinas, gimnasios o estaciones de transporte, donde se requiere un control más estricto del flujo de personas.

- Puertas automáticas: Que se abren una vez que el sistema valida las credenciales del usuario.

Estos actuadores se activan en milisegundos, lo que hace que el proceso de acceso sea rápido y eficiente para el usuario.

Software de Gestión

El software de gestión es el componente encargado de administrar el sistema de control de acceso en su totalidad. A través de este software, los administradores pueden:

- Definir quién tiene acceso a qué áreas y en qué horarios.

- Revisar los registros de acceso para auditorías y análisis de seguridad.

- Monitorizar el sistema en tiempo real y recibir alertas en caso de accesos no autorizados o intentos de intrusión.

El software también permite integrar el control de acceso con otros sistemas de seguridad, como la videovigilancia o los sistemas de detección de incendios, creando un entorno de seguridad unificado.

Etapas del Proceso de Control de Acceso

El proceso de control de acceso se puede desglosar en las siguientes etapas:

- Presentación de credenciales: El usuario presenta su credencial de acceso, ya sea una tarjeta, un código PIN, un dato biométrico o un dispositivo móvil, al lector designado. Este paso inicia la solicitud de acceso.

- Verificación de credenciales: El lector transmite la información de la credencial al controlador central, donde se verifica si el usuario está autorizado. El controlador busca en la base de datos del sistema para confirmar si las credenciales coinciden con un usuario registrado y si dicho usuario tiene permiso para acceder en ese momento y a ese lugar.

- Decisión del controlador: Si las credenciales son válidas y el usuario tiene el permiso adecuado, el controlador envía una señal al actuador (como una cerradura electrónica o un torniquete) para permitir el acceso. Si las credenciales no son válidas, el sistema deniega el acceso y, en muchos casos, genera una alerta para que el equipo de seguridad pueda investigarlo.

- Registro de acceso: Cada evento de acceso, ya sea permitido o denegado, queda registrado en la base de datos del sistema. Estos registros son esenciales para llevar un control de las entradas y salidas de los usuarios, así como para auditar incidentes de seguridad o monitorear comportamientos inusuales.

Tipos de Control de Acceso

Dependiendo del grado de seguridad necesario y del entorno donde se implementa, los sistemas de control de acceso pueden variar en complejidad: A continuación, se presenta los dos enfoques más comunes:

- Control de acceso discrecional (DAC): El propietario o administrador de un recurso decide quién puede acceder a determinadas áreas o información. Este enfoque es común en pequeños entornos, pero presenta debilidades si no se gestiona adecuadamente, ya que los permisos pueden ser otorgados de manera arbitraria.

- Control de acceso basado en roles (RBAC): Este sistema asigna permisos en función de los roles dentro de una organización. Por ejemplo, un empleado del departamento de TI puede tener acceso a las salas de servidores, mientras que un miembro del personal administrativo no. RBAC es más estructurado y seguro que DAC, ya que los permisos se gestionan de manera más sistemática y lógica.

Integración con Otros Sistemas de Seguridad

Una de las ventajas clave de los sistemas modernos de control de acceso es su capacidad para integrarse con otros sistemas de seguridad, lo que maximiza la protección y el control de las instalaciones. Estos sistemas incluyen:

- Cámaras de CCTV: Pueden grabar automáticamente a las personas que ingresan o intentan acceder a áreas restringidas.

- Sistemas de alarmas: En caso de un intento de acceso no autorizado, el sistema de control de acceso puede activar una alarma para notificar al equipo de seguridad.

- Sistemas de detección de incendios: En caso de emergencia, el sistema de control de acceso puede desbloquear automáticamente las puertas para facilitar la evacuación rápida del personal.

Ventajas de Implementar Control de Acceso en Empresas

La implementación de sistemas de control de acceso en entornos empresariales ofrece una serie de beneficios que van mucho más allá del simple control de entradas y salidas. Este tipo de tecnología es clave para mejorar la seguridad, optimizar la eficiencia operativa y garantizar el cumplimiento de normativas en diversos sectores. A continuación, ahondamos en las principales ventajas que las empresas pueden obtener al integrar un sistema de control de acceso.

Mejora de la Seguridad

Uno de los mayores beneficios de implementar un sistema de control de acceso es la mejora significativa de la seguridad. Al limitar quién puede acceder a determinadas áreas, se reduce el riesgo de intrusiones, robos, y acceso no autorizado a información confidencial o activos críticos.

- Protección física de activos: Al restringir el acceso a ciertas áreas, como almacenes, oficinas administrativas, o salas de servidores, se previene que personas no autorizadas accedan a equipos o materiales valiosos.

- Protección de datos: En la era digital, muchos sistemas de control de acceso también se integran con redes informáticas, restringiendo quién puede acceder a información sensible o confidencial. Esto es esencial para cumplir con regulaciones de privacidad como el GDPR o la Ley de Protección de Datos.

- Prevención de incidentes: En caso de intentos de acceso no autorizados, el sistema puede generar alertas automáticas, permitiendo a los equipos de seguridad actuar rápidamente.

Control Granular y Personalizable del Acceso

Los sistemas modernos de control de acceso permiten a las empresas definir de forma granular quién tiene acceso a cada área, en qué horarios y bajo qué condiciones. Esto se traduce en un mayor nivel de personalización y control sobre los movimientos de empleados, visitantes y contratistas.

- Acceso basado en roles: Dependiendo del rol del empleado en la empresa, se le pueden otorgar permisos específicos para acceder a determinadas áreas. Por ejemplo, el personal de TI puede tener acceso a las salas de servidores, mientras que el personal administrativo solo puede acceder a oficinas y áreas comunes.

- Acceso basado en horarios: Se pueden definir ventanas horarias específicas en las que ciertos empleados pueden ingresar a áreas restringidas. Esto es especialmente útil para empresas con turnos rotativos o acceso limitado fuera del horario laboral.

- Revisión de privilegios en tiempo real: Los administradores pueden cambiar o revocar permisos de acceso de forma instantánea. Esto es útil en situaciones como la desvinculación de un empleado, donde se necesita un control inmediato para garantizar la seguridad de la instalación.

Aumento de la Eficiencia Operativa

Los sistemas de control de acceso no solo mejoran la seguridad, sino que también pueden optimizar los procesos operativos dentro de una empresa. Al automatizar y simplificar la gestión del acceso, se reduce el tiempo dedicado a tareas manuales como la entrega de llaves, la asignación de personal para el control de entradas o la supervisión de visitantes.

- Acceso rápido y sin fricciones: Los sistemas de control de acceso modernos, como los basados en tarjetas RFID o datos biométricos, permiten un acceso rápido y seguro, eliminando la necesidad de llaves físicas y mejorando el flujo de personas en áreas de alto tráfico.

- Reducción de costes operativos: Al eliminar la necesidad de personal para gestionar manualmente la entrada y salida en áreas críticas, las empresas pueden ahorrar en costos de seguridad y administración.

- Integración con sistemas de gestión: Muchos sistemas de control de acceso pueden integrarse con soluciones de gestión de recursos humanos o gestión de activos, lo que facilita la administración centralizada de permisos, seguimiento de empleados y auditorías.

Registro de Acceso y Auditoría de Movimientos

Un sistema de control de acceso avanzado ofrece la capacidad de registrar y auditar todos los movimientos dentro de la instalación. Esto es particularmente valioso no solo desde una perspectiva de seguridad, sino también para fines legales y de cumplimiento normativo.

- Registro de entradas y salidas: Cada vez que un empleado, visitante o contratista accede a una área protegida, el sistema registra automáticamente el evento. Esto proporciona un historial detallado que se puede revisar en caso de incidentes.

- Auditoría y trazabilidad: En industrias reguladas, como la farmacéutica o la financiera, tener un registro de auditoría detallado es crucial para garantizar el cumplimiento de normativas. Los sistemas de control de acceso permiten generar informes que detallan quién ha accedido a qué áreas, en qué momento y por cuánto tiempo.

- Análisis de patrones de acceso: La información recopilada se puede analizar para identificar patrones de comportamiento, detectar irregularidades o evaluar la eficiencia de los flujos de trabajo dentro de la empresa.

Cumplimiento de Normativas y Estándares de Seguridad

En muchas industrias, existen regulaciones estrictas que exigen a las empresas demostrar un control adecuado sobre el acceso a áreas críticas o información sensible. Los sistemas de control de acceso son una herramienta esencial para cumplir con estas normativas y evitar sanciones legales o financieras.

- Cumplimiento de normativas de protección de datos: En sectores como el financiero o el de salud, las regulaciones como la Ley de Protección de Datos Personales (GDPR en Europa) exigen que las empresas protejan adecuadamente la información personal. Los sistemas de control de acceso limitan quién puede acceder a datos sensibles, contribuyendo a un cumplimiento riguroso de estas normativas.

- Certificaciones de seguridad: Muchas empresas necesitan cumplir con estándares internacionales de seguridad, como la ISO 27001 para la gestión de la seguridad de la información. Implementar un sistema de control de acceso es un paso clave para cumplir con estos requisitos y obtener las certificaciones necesarias.

- Regulación sectorial específica: En sectores como la manufactura, el transporte o la energía, las normativas pueden exigir niveles de seguridad elevados para proteger instalaciones críticas. Los sistemas de control de acceso garantizan que solo personal autorizado pueda acceder a infraestructuras sensibles, contribuyendo a la seguridad y estabilidad operativa.

Flexibilidad y Escalabilidad

Una de las grandes ventajas de los sistemas de control de acceso modernos es su flexibilidad y capacidad de adaptación a las necesidades cambiantes de las empresas. Esto es especialmente importante en entornos en crecimiento o con cambios frecuentes en la plantilla de empleados.

- Fácil escalabilidad: A medida que una empresa crece o cambia de ubicación, los sistemas de control de acceso se pueden escalar fácilmente para cubrir nuevas áreas sin necesidad de realizar costosas instalaciones adicionales.

- Integración con otras tecnologías: Los sistemas de control de acceso se pueden integrar con otras soluciones de seguridad y gestión, como cámaras de videovigilancia, sistemas de alarmas o herramientas de gestión de recursos humanos, lo que permite crear un ecosistema de seguridad más robusto.

- Adaptación a necesidades específicas: Desde oficinas corporativas hasta instalaciones industriales, los sistemas de control de acceso se pueden personalizar para adaptarse a diferentes entornos y niveles de seguridad requeridos.

Mejora de la Experiencia del Usuario

Un sistema de control de acceso bien implementado no solo protege a la empresa, sino que también mejora la experiencia de los empleados y visitantes. El acceso rápido y sin fricciones a áreas autorizadas reduce el tiempo de espera y facilita un entorno de trabajo más eficiente y seguro.

- Acceso sin contacto: Con el avance de la tecnología, muchos sistemas permiten el acceso sin necesidad de contacto físico, como con tarjetas de proximidad o datos biométricos. Esto no solo aumenta la seguridad, sino que también mejora la higiene en espacios compartidos.

- Facilidad de uso: Para los empleados, tener una única credencial de acceso (tarjeta o dispositivo móvil) para todas las áreas necesarias dentro de la empresa simplifica su jornada laboral y reduce la carga administrativa de gestionar múltiples llaves o códigos.

Sistemas de CCTV y Control de Acceso en Perú

¿Cómo Elegir el Sistema de Control de Acceso Adecuado?

Selección el sistema de control de acceso adecuado para tu empresa es un proceso crucial que requiere considerar una serie de factores que van desde las necesidades específicas de seguridad hasta el presupuesto disponible y la capacidad de integración con otros sistemas existentes. A continuación, exploramos los principales aspectos a tener en cuenta para tomar una decisión informada y adecuada.

Evaluar las Necesidades de Seguridad de tu Empresa

El primer paso para elegir un sistema de control de acceso es realizar una evaluación detallada de las necesidades de seguridad de tu empresa. No todos los sistemas son iguales ni ofrecen las mismas características, por lo que es fundamental entender qué nivel de protección necesitas.

- Tamaño de la empresa y número de empleados: Para empresas pequeñas o medianas, un sistema basado en tarjetas RFID puede ser suficiente. Sin embargo, en empresas más grandes con cientos de empleados y múltiples ubicaciones, un sistema más robusto, con capacidades de gestión centralizada, será necesario.

- Nivel de sensibilidad de las áreas protegidas: Si en tu empresa hay áreas de alta seguridad como salas de servidores, laboratorios o áreas con información confidencial, podrías necesitar sistemas biométricos que ofrezcan un nivel de protección adicional.

- Frecuencia de visitantes: Si tu empresa recibe muchos visitantes o contratistas, puede ser importante tener un sistema que permita emitir credenciales temporales o gestionar el acceso a zonas específicas sin comprometer la seguridad general.

Determinar el Tipo de Tecnología Adecuada

Existen diferentes tecnologías de control de acceso disponibles en el mercado, cada una con sus ventajas y desventajas. Elegir la adecuada dependerá de tus necesidades específicas, presupuesto y la facilidad de uso deseada.

- Tarjetas de proximidad (RFID): Estas tarjetas son fáciles de usar y asequibles. Funcionan acercándolas a un lector, lo que habilita o deniega el acceso. Son ideales para empresas con necesidades básicas de seguridad y se pueden desactivar rápidamente en caso de pérdida o robo.

- Datos biométricos: Este tipo de sistema ofrece un alto nivel de seguridad, ya que utilizan características físicas únicas de cada individuo. Son perfectas para áreas sensibles, pero pueden requerir una mayor inversión inicial y mantenimiento.

- Códigos PIN o contraseñas: Los sistemas basados en contraseñas son más accesibles en términos de costos, pero pueden ser menos seguros, ya que las contraseñas pueden ser compartidas o robadas. No obstante, siguen siendo útiles en áreas de bajo riesgo.

- Sistemas móviles: Los dispositivos móviles, como smartphones, se están convirtiendo en una opción popular para el control de acceso. Permiten que los empleados utilicen aplicaciones o códigos QR para ingresar, eliminando la necesidad de tarjetas físicas. Son convenientes, pero deben estar bien protegidos para evitar el acceso no autorizado.

Compatibilidad e Integración con Sistemas Existentes

Antes de tomar una decisión, es importante evaluar si el sistema de control de acceso que estás considerando puede integrarse fácilmente con los sistemas de seguridad o gestión que ya están en uso en tu empresa. Esto incluye:

- Cámaras de videovigilancia (CCTV): Integrar el sistema de control de acceso con cámaras de seguridad puede mejorar el monitoreo de quién entra y sale, permitiendo una revisión más detallada en caso de incidentes.

- Sistemas de alarma: Los sistemas de control de acceso deben estar conectados a las alarmas de seguridad para activar respuestas automáticas, en caso de intentos de intrusión no autorizados.

- Sistemas de gestión de recursos humanos (HRM): Integrar el control de acceso con el sistema de HRM facilita la administración del personal, permitiendo actualizar o revocar permisos de acceso en tiempo real cuando se contrata o se desvincula a un empleado.

Facilidad de Uso y Gestión

Un sistema de control de acceso no solo debe ser seguro, sino también fácil de usar y administrar. Es importante considerar cuán sencillo es para los empleados y administradores interactuar con el sistema, así como la curva de aprendizaje asociada.

- Gestión centralizada: Los sistemas modernos permiten gestionar el acceso desde una plataforma central, donde se pueden asignar, modificar o revocar permisos de manera rápida. Esto es especialmente útil en empresas con múltiples sucursales o edificios.

- Interfaz de usuario: Asegúrate de que el interfaz de gestión sea intuitiva, lo que facilitará el trabajo del personal encargado de la seguridad y reducirá el tiempo dedicado a la capacitación.

- Experiencia del usuario: Desde el punto de vista de los empleados, es esencial que el acceso sea rápido y sencillo, sin generar retrasos o inconvenientes en su día a día.

Escalabilidad y Flexibilidad

El sistema de control de acceso que elijas debe ser capaz de crecer junto con tu empresa. La escalabilidad es clave, ya que tus necesidades de seguridad pueden cambiar con el tiempo.

- Expansión futura: Si tienes planes de crecimiento, es importante que el sistema de control de acceso que elijas pueda expandirse fácilmente para incluir nuevas ubicaciones o empleados adicionales sin necesidad de una reconfiguración completa.

- Adaptabilidad a nuevas tecnologías: La tecnología de seguridad avanza rápidamente. Considera un sistema que pueda integrarse con futuras innovaciones, como sistemas de reconocimiento facial más avanzados o nuevas formas de autenticación.

Seguridad de los Datos y Cumplimiento Normativo

Con la creciente importancia de la privacidad de los datos, especialmente en sectores regulados como el financiero o de salud, es esencial que el sistema de control de acceso cumpla con las normativas de protección de datos.

- Cumplimiento de normativos locales e internacionales: Verifica que el sistema cumpla con las regulaciones de privacidad aplicables, como el GDPR en Europa o la Ley de Protección de Datos en Perú, que exigen medidas estrictas para proteger la información personal.

- Encriptación de datos: Asegúrate de que el sistema utilice encriptación para proteger la transmisión de datos sensibles, como las credenciales de acceso de los empleados o los registros de auditoría.

- Registro de auditoría: El sistema debe generar registros detallados de acceso que puedan ser auditados en caso de incidentes o inspecciones regulatorias. Esto también facilita la revisión interna de la seguridad.

Presupuesto y Costos a Largo Plazo

El presupuesto disponible es un factor determinante en la elección del sistema de control de acceso. Además del costo inicial de adquisición, es importante considerar los costos a largo plazo, como el mantenimiento y la actualización del sistema.

- Costo de instalación: Los sistemas más avanzados, como los basados en biometría, pueden requerir una inversión inicial considerable. Sin embargo, ofrecen un mayor nivel de seguridad.

- Costos de mantenimiento: Asegúrate de comprender los costos de mantenimiento asociados, incluidos el soporte técnico, las actualizaciones de software y la sustitución de componentes.

- Retorno de la inversión (ROI): Si bien la inversión inicial puede ser alta, los sistemas de control de acceso pueden generar ahorros a largo plazo al reducir los costos de seguridad física y mejorar la eficiencia operativa.

Soporte Técnico y Actualizaciones

El sistema de control de acceso debe contar con un soporte técnico confiable y ofrecer actualizaciones regulares para mantener la seguridad y funcionalidad del sistema a lo largo del tiempo.

- Mantenimiento y actualizaciones: Pregunta por la frecuencia de las actualizaciones de software y el soporte técnico ofrecido por el proveedor. Los sistemas de control de acceso deben estar actualizados para protegerse contra vulnerabilidades de seguridad emergentes.

- Capacidad de respuesta: En caso de un fallo en el sistema, es importante que el proveedor ofrezca un soporte técnico rápido y eficiente para minimizar cualquier interrupción en la seguridad.

Mantenimiento y Actualización de los Sistemas de Control de Acceso

La correcta operación y seguridad de los sistemas de control de acceso dependen en gran medida del mantenimiento regular y las actualizaciones adecuadas. Al ser una pieza clave en la protección de empresas y organizaciones, el mantenimiento garantiza no solo el funcionamiento óptimo, sino también la capacidad de los sistemas para proteger frente a nuevas amenazas o fallos. A continuación, profundizamos en las razones y pasos para un adecuado mantenimiento y actualización.

Importancia del Mantenimiento Regular

El mantenimiento periódico de los sistemas de control de acceso es fundamental para evitar posibles fallos que comprometan la seguridad y la operatividad del entorno. Aquí se detallan los principales beneficios del mantenimiento regular:

- Prevenir fallos técnico: Un sistema que no recibe mantenimiento regular es propenso a sufrir fallos técnicos, desde problemas con los lectores de tarjetas hasta caídas en el software. Los chequeos periódicos pueden identificar y corregir estos problemas antes de que afecten la seguridad.

- Optimizar la funcionalidad: Con el tiempo, los sistemas de control de acceso pueden experimentar ralentizaciones o problemas de compatibilidad debido al uso continuo. El mantenimiento ayuda a optimizar la velocidad y precisión del sistema, asegurando que responda de manera rápida y eficiente en el momento que sea requerido.

- Prolongar la vida útil del sistema: El mantenimiento adecuado puede prolongar la vida útil de los dispositivos de hardware, como lectores biométricos, cerraduras electrónicas y cámaras vinculadas, retrasando la necesidad de reemplazarlos.

- Cumplimiento normativo: En algunos sectores, como el financiero o sanitario, existen normativas que requieren que los sistemas de seguridad, incluidos los de control de acceso, se mantengan en buen estado y actualizados. No cumplir con estas regulaciones puede acarrear sanciones legales o multas.

Tipos de Mantenimiento en los Sistemas de Control de Acceso

Existen diferentes tipos de mantenimiento que deben aplicarse a un sistema de control de acceso para asegurar su correcto funcionamiento:

- Mantenimiento preventivo: Este tipo de mantenimiento se realiza de manera programada y consiste en una revisión completa del sistema para identificar posibles fallos antes de que ocurran. Incluye la revisión de los lectores, cerraduras electrónicas, servidores y software de gestión, así como las conexiones eléctricas y de red.

- Mantenimiento correctivo: Ocurre cuando se detecta un fallo en el sistema y es necesario repararlo de manera urgente. Puede involucrar el reemplazo de hardware defectuoso, la reparación de cables o la reinstalación de software dañado. Este tipo de mantenimiento busca minimizar los tiempos de inactividad del sistema.

- Mantenimiento predictivo: A través del monitoreo constante y la recopilación de datos sobre el rendimiento del sistema, el mantenimiento predictivo puede anticiparse a fallos inminentes. Se utilizan herramientas de diagnóstico que permiten predecir cuándo es probable que ocurra una falla en base al uso, la antigüedad de los componentes o su rendimiento actual.

Actualización de Software y Firmware

Los sistemas de control de acceso suelen estar compuestos tanto por hardware (lectores de tarjetas, cerraduras, etc.) como por software, el cual se encarga de gestionar la base de datos de usuarios, permisos de acceso y monitoreo. Las actualizaciones periódicas de software y firmware son esenciales para mantener el sistema seguro y eficiente.

- Mejora de seguridad: Las actualizaciones de software corrigen vulnerabilidades que pueden haber sido detectadas después de la instalación del sistema. Los proveedores de sistemas de control de acceso suelen lanzar parches de seguridad que protegen contra posibles ataques cibernéticos o accesos no autorizados.

- Nuevas funcionalidades: Con el tiempo, los fabricantes de sistemas de control de acceso suelen introducir funcionalidades o mejoras en la gestión. Mantener el software actualizado permite acceder a estas funciones, como una interfaz mejorada, mayor compatibilidad con dispositivos móviles o nuevas opciones de integración con sistemas de videovigilancia o alarmas.

- Compatibilidad tecnológica: A medida que las tecnologías avanzan, es posible que los sistemas de control de acceso antiguos pierdan compatibilidad con otros sistemas de seguridad o gestión empresarial. Las actualizaciones de software aseguran que el sistema siga siendo compatible con nuevas versiones de sistemas operativos, dispositivos o infraestructuras tecnológicas.

Mantenimiento del Hardware de Control de Acceso

El hardware del sistema de control de acceso, como lectores de tarjetas, cerraduras electrónicas, cámaras y sensores, también requiere un mantenimiento regulara para garantizar su correcto funcionamiento. Algunos aspectos a considerar incluyen:

- Limpieza de los dispositivos: Lectores de tarjetas, teclados y sensores biométricos deben limpiarse regularmente para evitar la acumulación de polvo, suciedad o humedad que pueda interferir con su funcionamiento.

- Revisión de los cables: Las conexiones eléctricas y de red deben inspeccionarse para detectar posibles daños o conexiones sueltas que puedan interrumpir el funcionamiento del sistema.

- Sustitución de piezas desgastadas: Con el tiempo, algunos componentes, como cerraduras electrónicas o motores de puertas automáticas, pueden desgastarse. Identificar y reemplazar estas piezas de manera preventiva es crucial para evitar fallos en la seguridad física del sistema.

- Calibración de dispositivos biométricas: Los sistemas que usan datos biométricos como huellas dactilares o reconocimiento facial pueden requerir calibraciones periódicas para asegurar la precisión en la identificación de los usuarios y prevenir falsos positivos o negativos.

Monitoreo Continuo y Respuesta a Incidentes

Un sistema de control de acceso eficaz no se limita al mantenimiento físico o a las actualizaciones de software, sino que también debe incluir un monitoreo continuo de su funcionamiento para detectar problemas en tiempo real.

- Alertas en tiempo real: Los sistemas modernos de control de acceso pueden generar alertas automáticas en caso de intentos de acceso no autorizado, fallos el hardware o problemas con el software. Esto permite que el equipo de seguridad actúe rápidamente para resolver cualquier incidente.

- Auditoría y revisión de registros: Es fundamental realizar auditorías regulares de los registros de acceso. Esto permite identificar patrones inusuales, como intentos repetidos de acceso fallidos o la actualización de credenciales fuera de los horarios habituales.

- Pruebas de fallos simulados: Las pruebas regulares de fallos simulados (como cortes de energía o fallos de hardware) permiten evaluar la respuesta del sistema y detectar áreas de mejora en su mantenimiento o configuración.

Planificación y Presupuesto para el Mantenimiento

El mantenimiento y las actualizaciones requieren una planificación adecuada y una asignación de recursos financieros. Para asegurar la continuidad y eficiencia del sistema, es importante:

- Establecer un calendario de mantenimiento: Definir un calendario regular para el mantenimiento preventivo es clave para evitar problemas futuros. Dependiendo del tamaño y la complejidad del sistema, este mantenimiento puede realizarse mensualmente, trimestralmente o anualmente.

- Costos de mantenimiento: Es importante prever un presupuesto para cubrir los costos de mantenimiento, que pueden incluir la contratación de técnicos especializados, la compra de piezas de repuesto o las licencias de software para actualizaciones.

- Contratos de soporte técnico: Muchos proveedores de sistemas de control de acceso ofrecen contratos de mantenimiento que cubren las revisiones periódicas, actualizaciones de software y soporte técnico. Evaluar estas opciones puede garantizar que el sistema esté siempre en buen estado sin gastos imprevistos.

Sistemas de CCTV y Control de Acceso en Perú

Si estás en Perú y necesitas una solución de Sistemas de CCTV y Control de Acceso confiable y eficiente,

¡Contáctanos Ahora! Nuestro equipo de expertos está listo para ayudarte.

Conclusiones

Implementar un sistema de control de acceso en una empresa o institución es esencial para garantizar la seguridad, optimizar la gestión de los recursos y proteger tanto a los empleados como a la información confidencial. Los avances en tecnología han hecho que los sistemas de control de acceso sean más accesibles, integrados y personalizables, permitiendo a las organizaciones adaptar estas soluciones según sus necesidades específicas.

En resumen, el control de acceso es una herramienta estratégica que va más allá de la simple seguridad. Su correcta implementación puede mejorar la productividad, reducir costos operativos y proteger los activos más importantes de una organización. Apostar por soluciones avanzadas y adaptadas a las necesidades específicas garantizará un entorno seguro, eficiente y confiable, posicionando a la empresa para enfrentar los desafíos de seguridad del futuro.